Bài viết này giới thiệu cách tường lửa hoạt động trong các router DrayTek DrayOS 5, chẳng hạn như Vigor2136. Chúng ta sẽ xem xét hai kịch bản tham khảo.

Vigor2136 có ba bộ lọc trong menu Firewall Filters. Đó là IP Filters, Content Filters và Default Filters.

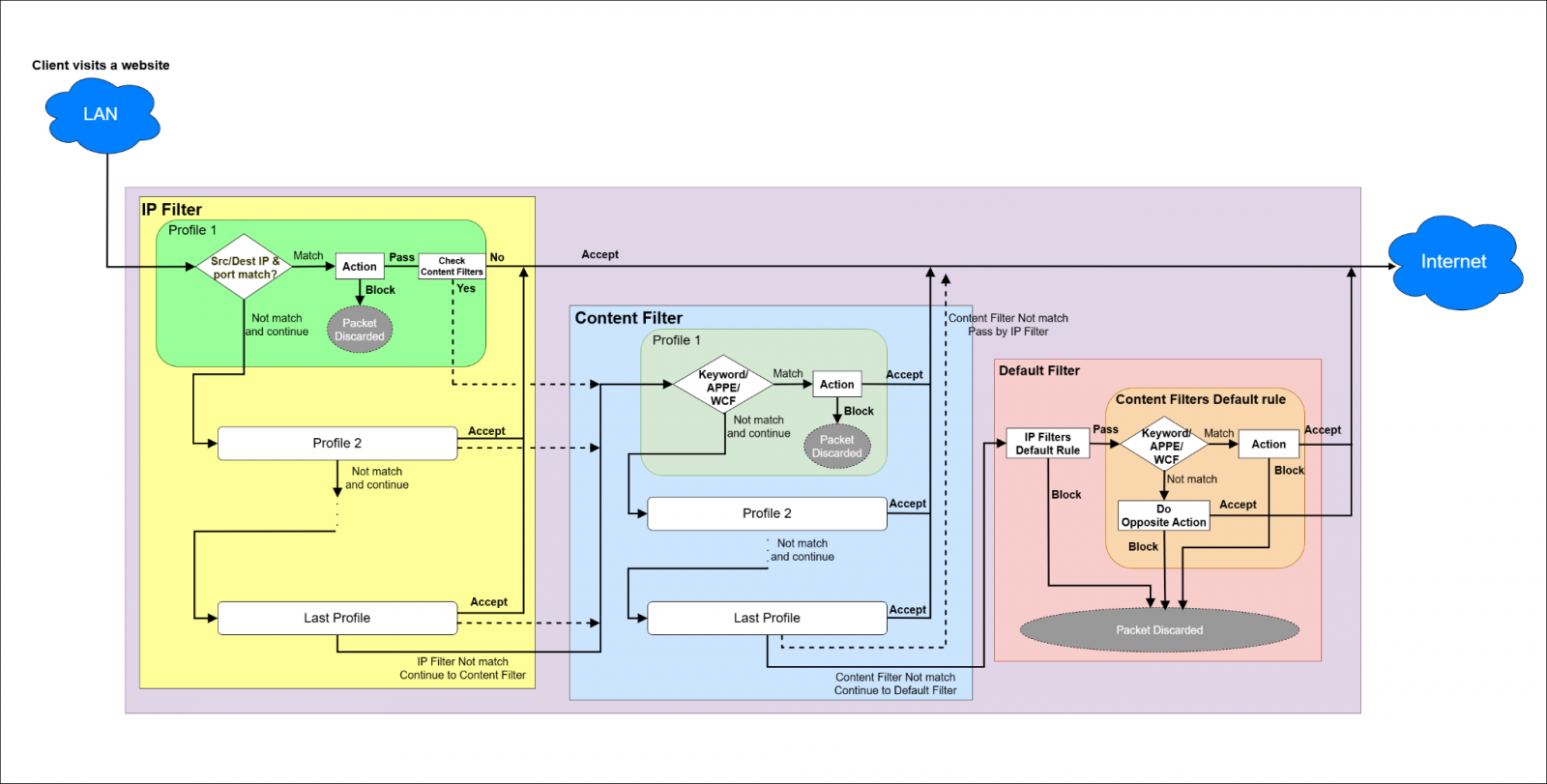

IP Filters và Content Filters hoạt động độc lập. Do đó, các gói tin nhận được sẽ được kiểm tra theo trình tự sau:

Trình tự kiểm tra gói tin

Router Vigor2136 sẽ xử lý gói tin đi vào/ra qua tường lửa (Firewall) theo thứ tự 4 bước:

IP Filter rules

Đây là bộ lọc dựa trên địa chỉ IP, giao thức, cổng.

Ví dụ: chặn tất cả truy cập đến cổng 21 (FTP) từ IP 192.168.1.50.

Content Filter rules

Đây là bộ lọc dựa trên nội dung (URL, từ khóa, website, loại file, ứng dụng).

Ví dụ: cấm truy cập vào Facebook hoặc không cho tải file .exe.

IP Filters Default Action

Nếu không có quy tắc nào ở trên khớp, thì áp dụng hành động mặc định của IP Filter (Allow hoặc Block).

Ví dụ: mặc định có thể là “cho phép tất cả” trừ khi có quy tắc cấm.

Content Filters Default Action

Nếu khớp → áp dụng hành động mặc định.

Nếu không khớp → thực hiện ngược lại hành động mặc định (Allow/Block).

Điều này giúp kiểm soát linh hoạt, tránh bỏ sót gói tin.

B. Ý nghĩa thực tế

Gói tin phải vượt qua nhiều lớp kiểm tra:

Lớp 1: kiểm tra địa chỉ (IP Filter). Nếu có quy tắc IP Filter khớp → gói tin sẽ được xử lý theo hành động đã cấu hình (cho phép hoặc chặn). Nếu không có quy tắc nào khớp → chuyển sang bước tiếp theo.

Lớp 2: kiểm tra nội dung (Content Filter). Nếu có quy tắc Content Filter khớp → xử lý theo hành động đã cấu hình. Nếu không khớp → chuyển sang phần mặc định (Default Action).

Lớp 3: Default Action (hành động mặc định)

IP Filters Default Action: được áp dụng khi không có quy tắc IP Filter hoặc Content Filter nào khớp.

Content Filters Default Action: nếu có mặc định thì áp dụng; nếu không, hệ thống sẽ làm ngược lại hành động mặc định (cái này cho phép bạn kiểm soát linh hoạt hơn).

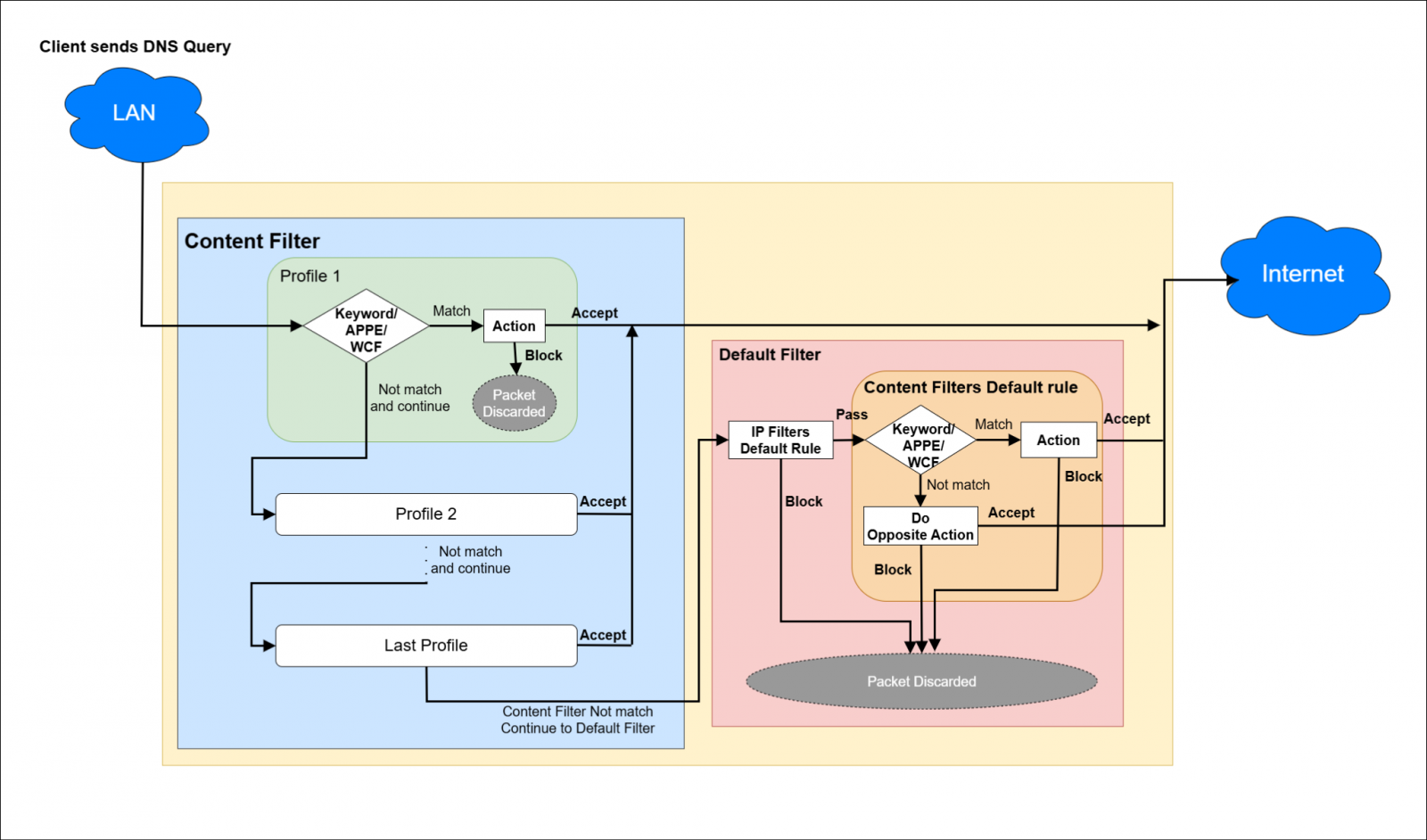

C. Lưu đồ hoạt động như sau:

🔹 IP Filters

Kiểm tra địa chỉ IP nguồn và đích, giao thức, và dịch vụ (số cổng) của gói dữ liệu.

🔹 Content Filters

Bao gồm APPE, URL Filter, và WCF.

APPE: lọc dựa trên mẫu (pattern) đã định nghĩa.

URL Filter và WCF: lọc máy chủ kết nối bằng cách kiểm tra tên miền trong gói tin DNS query hoặc SNI (Server Name Indication) trong gói TLS Client Hello.

🔹 Default Filters

Kiểm tra các gói tin không khớp với quy tắc IP Filter và Content Filter.

D. Filter Actions (Hành động của bộ lọc)

IP Filters

Pass: Cho phép gói tin đi qua ngay lập tức nếu không có quy tắc Content Filter nào khớp.

Block: Loại bỏ gói tin ngay lập tức; các quy tắc lọc khác sẽ không được áp dụng.

Content Filters

Pass: Cho phép gói tin đi qua ngay lập tức; không áp dụng thêm quy tắc lọc nào khác.

Block: Loại bỏ gói tin ngay lập tức; không áp dụng thêm quy tắc lọc nào khác.

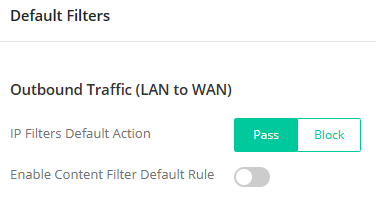

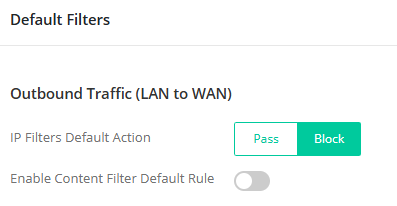

IP Filter Default Action

Pass: Cho phép gói tin đi qua ngay lập tức nếu Content Filter Default Rule bị tắt.

Block: Loại bỏ gói tin ngay lập tức; không áp dụng thêm quy tắc lọc nào khác.

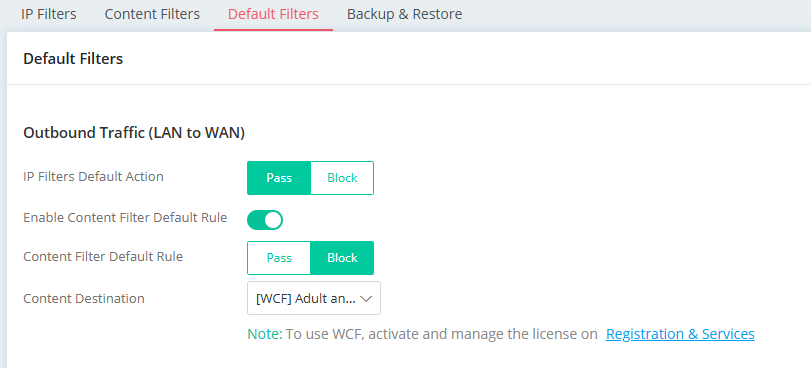

Content Filter Default Action

Pass: Chỉ cho phép gói tin khớp và loại bỏ gói tin không khớp.

Block: Chỉ loại bỏ gói tin khớp và cho phép gói tin không khớp đi qua.

E. Force DNS Redirection

Mặc định, Force DNS Redirection được bật trong mỗi profile LAN. Tất cả các truy vấn DNS đi ra ngoài sẽ được chuyển hướng về địa chỉ IP LAN của router để cải thiện hiệu suất tra cứu tên miền bằng cách lưu cache (bộ nhớ đệm) các truy vấn và kết quả DNS.

Khi tùy chọn này được bật, hoặc khi các thiết bị trong mạng LAN sử dụng router làm DNS server, thì lưu lượng DNS sẽ được xử lý như LAN → Localhost. Các rule của IP Filter sẽ bỏ qua lưu lượng DNS này và tiếp tục để Content Filters kiểm tra.

Bên dưới là lưu đồ xử lý gói tin DNS khi Force DNS Redirection được bật.

F. kịch bản

Kịch bản 1. Danh sách đen (Blacklist).

Mặc định cho phép nhiều kết nối đi qua (IP Filters Default Action = Pass), nhưng chặn một vài trường hợp ngoại lệ.

Trong một mạng đơn giản, nơi chỉ cần hạn chế một số nội dung nhất định (ví dụ như ở nhà hoặc trường học), khuyến nghị nên để IP Filter Default Action ở chế độ Pass (cho phép) và chỉ chặn các địa chỉ IP hoặc nội dung cụ thể.

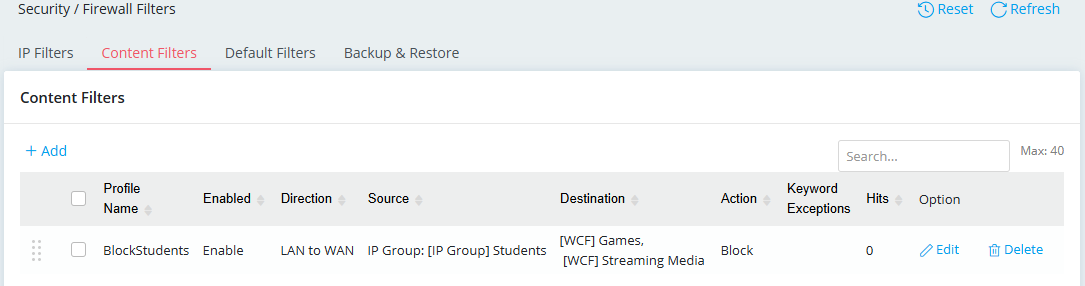

Ví dụ, trong một cơ sở giáo dục, yêu cầu mạng là:

Tất cả giáo viên và học sinh đều có thể truy cập Internet nhưng bị hạn chế nội dung người lớn.

Ngăn học sinh xem streaming media và chơi game.

Chúng ta có thể bật Content Filter Default Rule để chặn toàn bộ mọi người truy cập vào nội dung người lớn.

Sau đó, một rule Content Filter sẽ được thiết lập để chặn việc truy cập streaming media và trò chơi đối với tất cả học sinh.

Kịch bản 2. Danh sách trắng (Whitelist).

Mặc định chặn hầu hết các kết nối (IP Filters Default Action = Block), nhưng chỉ cho phép một vài ngoại lệ đi qua.

Đối với các mạng bị hạn chế với yêu cầu bảo mật cao hơn (ví dụ như ngân hàng hoặc các công ty CNTT), khuyến nghị nên đặt IP Filter Default Action ở chế độ Block. Khi đó, tường lửa chỉ cho phép truy cập đến các máy chủ (IP) và nội dung được chỉ định.

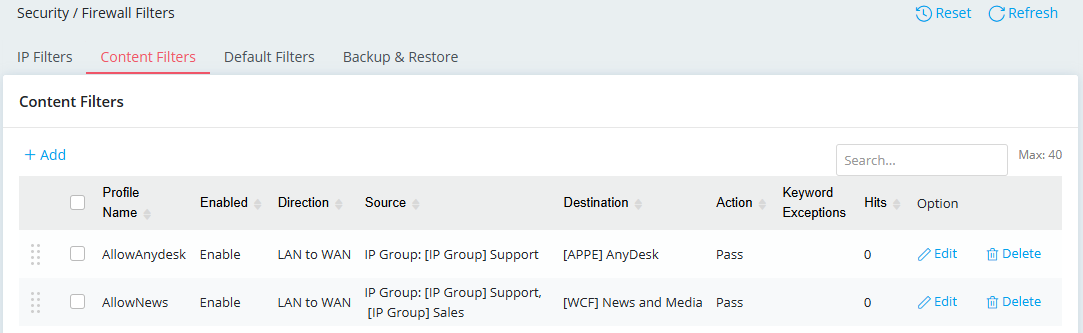

Lấy ví dụ về mạng trong một công ty: mỗi phòng ban trong công ty sẽ có các chính sách tường lửa khác nhau, chẳng hạn:

Nhóm hỗ trợ (support team) có thể sử dụng Anydesk và truy cập các trang tin tức.

Bộ phận marketing và bán hàng (sales) chỉ có thể truy cập các trang tin tức.

Nhóm hỗ trợ có thể truy cập máy chủ web bên ngoài.

Thiết lập một quy tắc Content Filter cho nhóm hỗ trợ để sử dụng Anydesk. Đồng thời, thiết lập một quy tắc Content Filter khác cho nhóm hỗ trợ và nhóm bán hàng để cho phép truy cập các trang tin tức.

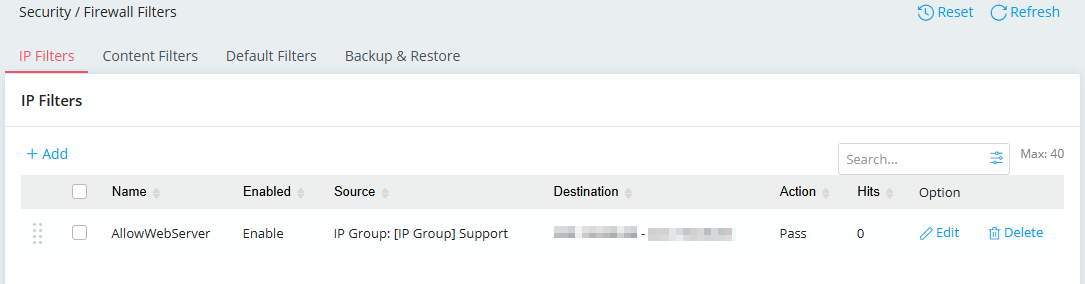

Thiết lập một quy tắc IP Filter để cho phép nhóm hỗ trợ truy cập vào máy chủ web trên Internet.