Hiện nay, việc cho nhân viên ra ngoài làm việc, kết nối VPN về văn phòng, truy cập dữ liệu, sử dụng phần mềm đã không còn xa lạ gì. Tuy nhiên, làm sao để quản lý truy cập của user đó một cách hợp lý. Bài viết dưới đây mô tả cách giới hạn truy cập của Client VPN (chỉ cho phép user truy cập vào đúng server và dịch vụ cho phép, giới hạn băng thông của user đó)

Chuẩn bị

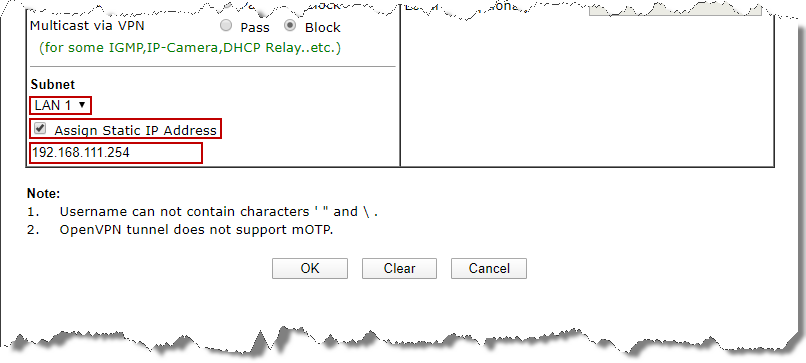

Để có thể giới hạn chính xác Client VPN, trước tiên bạn cần gán IP cố định cho từng user VPN. Khi đó, nhân viên bên ngoài kết nối về sẽ nhận được một IP cụ thể và bạn chỉ cần giới hạn theo IP đó là được.

Tham khảo hướng dẫn tạo Account VPN host to LAN cho Client tại:

https://www.anphat.vn/tin-cong-nghe/router-draytek-lua-chon-giao-thuc-vpn-tot-nhat-theo-nhu-cau

Để cố định IP cho Account , bạn vào trong Profile VPN của user đó, phần Subnet, chọn LAN và điền IP muốn đặt.

Đối với các User VPN host to LAN từ ngoài vào, ta có thể quy định, kiểm tra soát truy cập theo các trường hợp sau:

A. Giới hạn truy cập cho Client host to LAN ( chỉ cho phép truy cập đến một số Server, IP cố định, còn lại cấm hết)

B. Giới hạn băng thông cho Client VPN host to LAN

C. Quy định thời gian cho phép kết nối VPN

Thực hiện

A. Giới hạn truy cập cho Client VPN host to LAN ( chỉ cho phép truy cập đến một số Server, IP cố định, còn lại cấm hết)

Để giới hạn client Host-to-LAN, chỉ cho phép truy cập đúng server, dịch vụ yêu cần, tạo tạo rule firewall như sau

- Rule 1: Cho phép Client truy cập server1 với dịch vụ cần thiết

- Rule 2: Chặn Client truy cập tất cả các IP còn lại trong hệ thống

Các bước thực hiện:

Bước 1: tạo IP Object các client VPN Host to LAN

Bước 2: Add các đối tượng Client VPN vào Group (nếu các client này truy xuất cùng server dịch vụ)

Bước 3: tạo IP Object các Server

Bước 4: Add các nhóm server vào group server (nếu các server sử dụng chung dịch vụ)

Bước 5: Tạo các dịch vụ Client VPN host to LAN được phép sử dụng

Bước 6: add các dịch vụ vào một nhóm (nếu server sử dụng nhiều dịch vụ)

Bước 7: Tạo rule

Tiến hành:

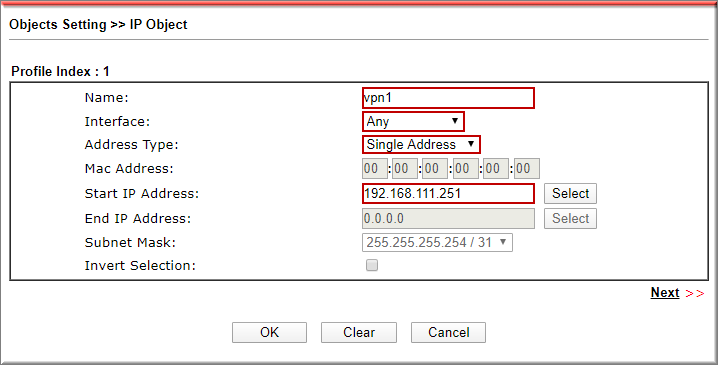

Bước 1: tạo IP Object các client VPN Host to LAN

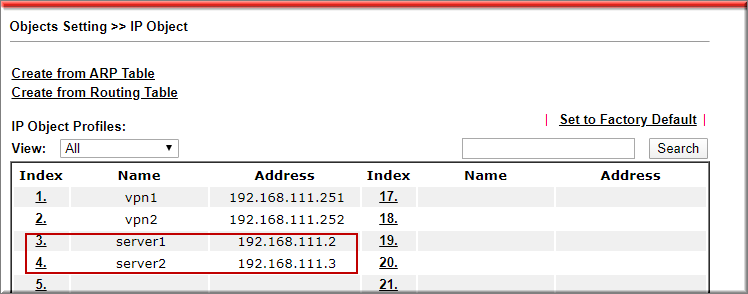

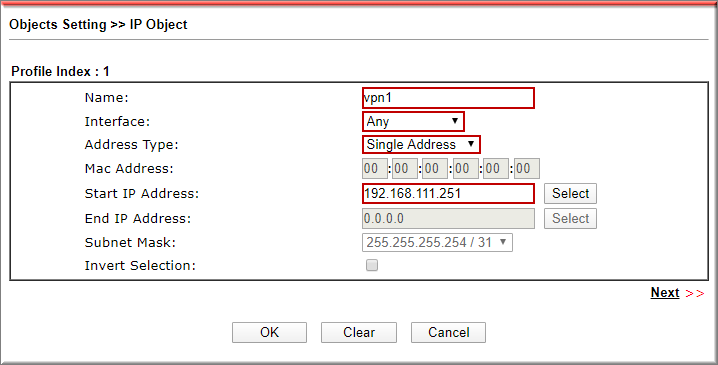

Giả sử ta có 2 Client VPN Host to LAN từ ngoài vào với 2 IP 192.168.111.251 và 192.168.111.252, ta cần tạo 2 đối tượng IP cho 2 Client VPN trên

Vào Objects Setting >> IP Object, chọn Index 1

- Name :Đặt tên Đối tượng (ví dụ vpn1)

- Interface :Chọn Any

- Address Type :Chọn Single Address

- Start IP Address :Điền IP cố định Client VPN (IP của client vpn1 với IP 192.168.111.251)

- Nhấn OK

- Thực hiện tương tự cho Client vpn2 với ip 192.168.111.252

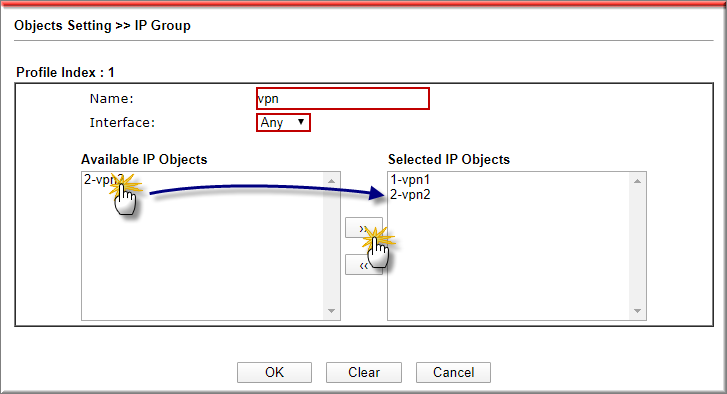

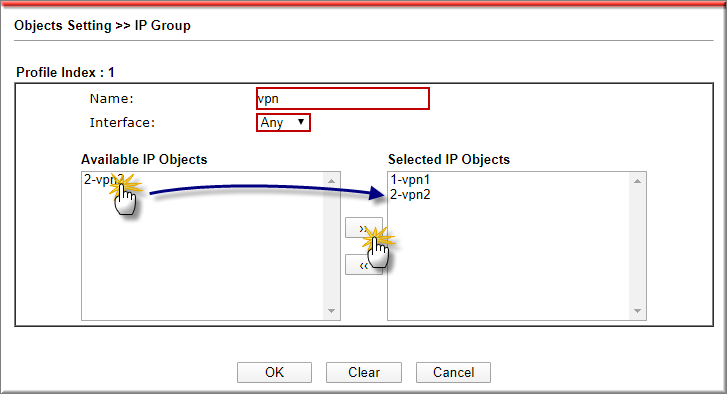

Bước 2: Add các đối tượng Client VPN vào Group (nếu các client này truy xuất cùng server dịch vụ)

Vào Objects Setting >> IP Group, chọn Index1

- Name :Đặt tên group

- Interface :Chọn Any

- Chuyển các IP Object từ bảng “Available IP Objects” sang “Selected IP Objects”

- Nhấn OK

Bước 3: tạo IP Object các Server

Thực hiện tương tự bước 1 để tạo IP Object cho các server

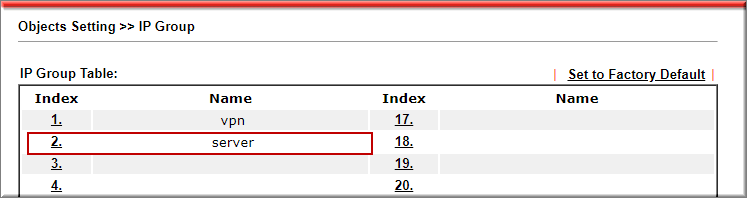

Bước 4: Add các nhóm server vào group server (nếu các server sử dụng chung dịch vụ)

Thực hiện tương tự bước 2 để tạo Group IP cho các server

- Thực hiện tương tự cho các dịch vụ còn lại

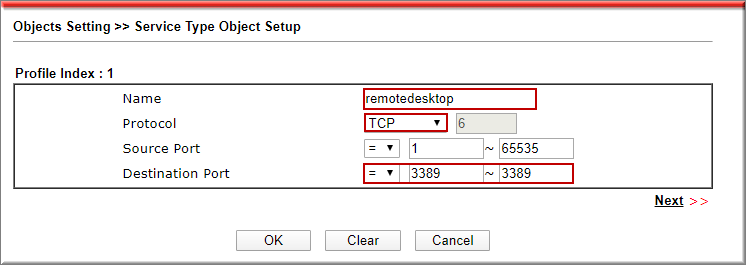

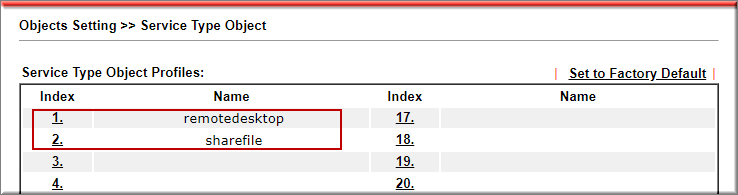

Bước 5: Tạo các dịch vụ Client VPN host to LAN được phép sử dụng

Giả sử client VPN Host to Lan từ bên ngoài cần truy cập remote desktop (port 3389) và share File (port 445) trên server, ta cần tạo 2 profile cho 2 dịch vụ này

Vào Object Settings >> Service Type Object

- Name :Đặt tên dịch vụ (ví dụ Remote Desktop)

- Protocol :Chọn giao thức dịch vụ

- Destination Port : Port dịch vụ server sử dụng (ví dụ 3389)

- Nhấn OK

Thực hiện tương tự cho dịch vụ Share file ( port 445)

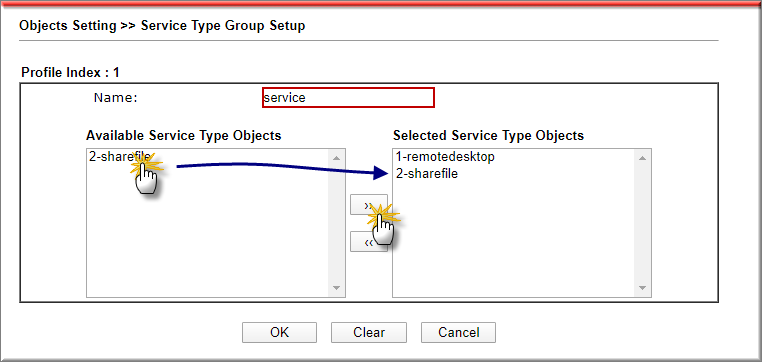

Bước 6: add các dịch vụ vào một nhóm (nếu server sử dụng nhiều dịch vụ)

Vào Object Settings >> Service Type Group

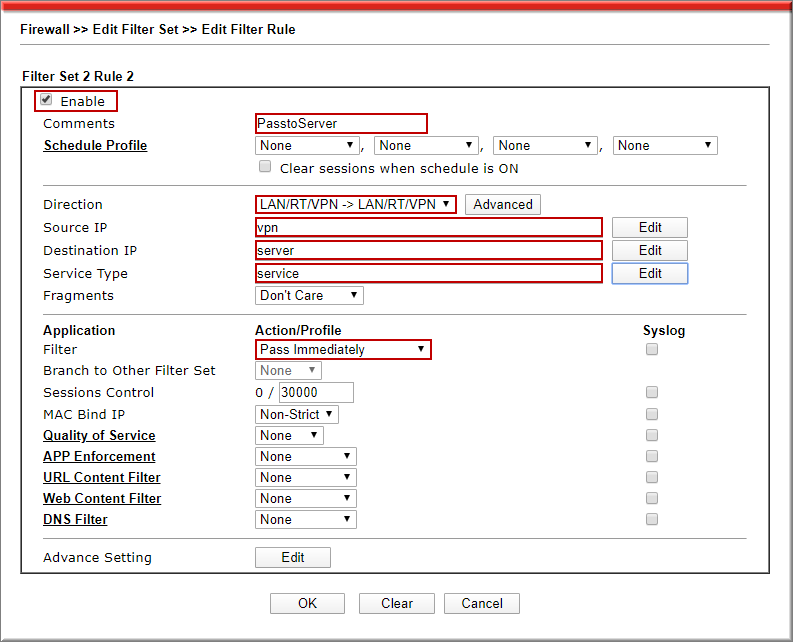

Bước 7: Tạo rule cho phép Client VPN host to LAN truy cập server với dịch vụ cần thiết

Cần tạo các rule như sau:

- Rule 1: Cho phép Client truy cập server1 với dịch vụ cần thiết

- Rule 2: Chặn Client truy cập tất cả các IP còn lại trong hệ thống

Lưu ý: khi tạo rule phải chọn Direction là LAN/DMZ/RT/VPN à LAN/DMZ/RT/VPN để có thể giới hạn được client VPN host to LAN

Thực hiện

Rule1: Cho phép Client truy cập server1 với dịch vụ cần thiết

Vào Firewall>>IP Filter>> Default Data Fileter, chọn rule 2

- Check “Enable”

- Comments :Đặt tên rule

- Direction :Chọn LAN/DMZ/RT/VPN → LAN/DMZ/RT/VPN

- Source IP : nhấn “Edit” và Chọn Group vpn

- Destination IP : nhấn “Edit” và Chọn Group server

- Service Type : nhấn “Edit” và chọn Group Service

- Filter : Chọn Pass Imediately

- Nhấn OK

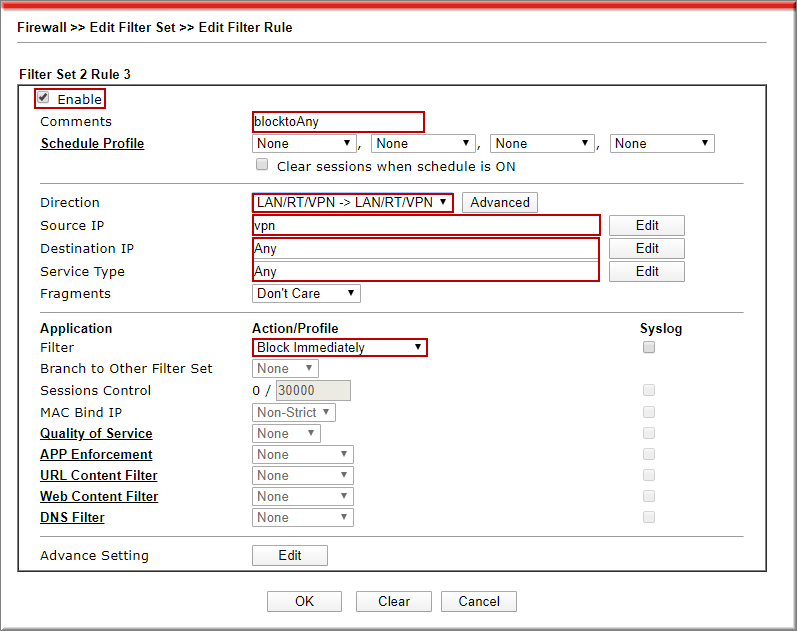

Rule 2: Chặn Client truy cập tất cả các IP còn lại trong hệ thống

Vào Firewall>>IP Filter>> Default Data Fileter, chọn rule 3

- Check “Enable”

- Comments :Đặt tên rule

- Direction :Chọn LAN/DMZ/RT/VPN → LAN/DMZ/RT/VPN

- Source IP : nhấn “Edit” và Chọn Group vpn

- Destination IP : chọn Any

- Service Type : Chọn Any

- Filter : Chọn Block Imediately

- Nhấn OK

B. Giới hạn băng thông cho Client VPN host LAN

Trong trường hợp nhằm hạn chế việc chiếm dụng băng thông internet của client VPN host to LAN,bạn cũng có thểgiới hạn băng thông thiết bị Client đó .

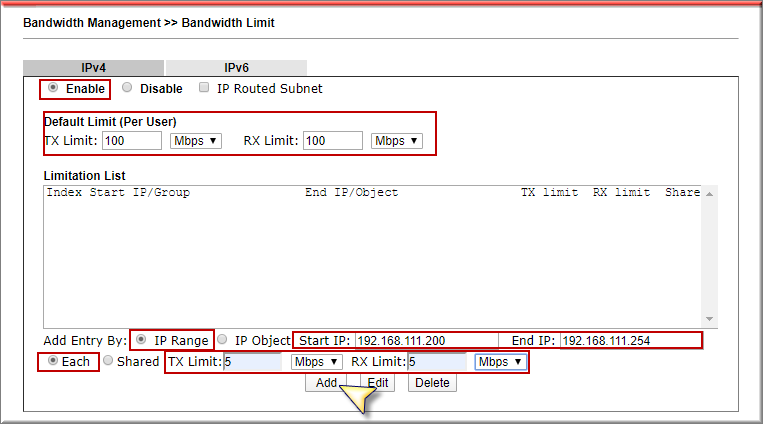

Vào Bandwidth Management >> Bandwidth Limit

- Nhấn “Enable”

- Default Limit

- TX Limit/ RX Limit: Điền băng thông tối đa hệ thống,

- Add Entry By : chọn IP Range

- Start IP / End IP :Điền dãy IP được đặt cố định cho client VPN host to LAN (nếu chỉ có một IP thi Start IP và End IP như nhau)

- Chọn Each hoặc Share với , “Each” là mỗi IP trong dãy đều được sử dụng tối đa băng thông quy định; “Share” là tất cả IP trong dãy sử dụng tổng băng thông quy định.

- TX Limit/ RX Limit :Điền băng thông giới hạn cho Client VPN Host to LAN

- Nhấn Add để thêm IP/ dãy trên vào bảng Limitation List

- Nhấn OK

C. quy định thời gian kết nối VPN

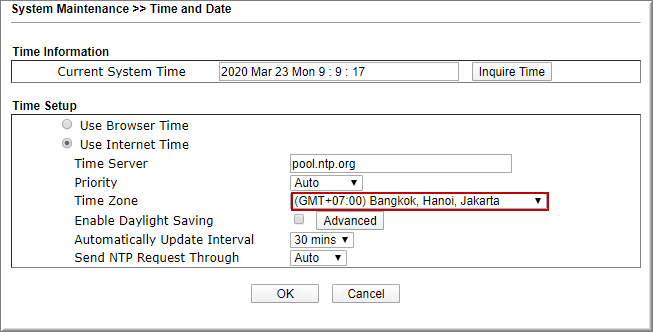

Bước 1. Chỉnh múi giờ Việt Nam

Vào System Maintenance >> Time and Date, chỉnh múi giờ Việt Nam (GMT+7). Nhấn OK>> Reboot lại thiết bị

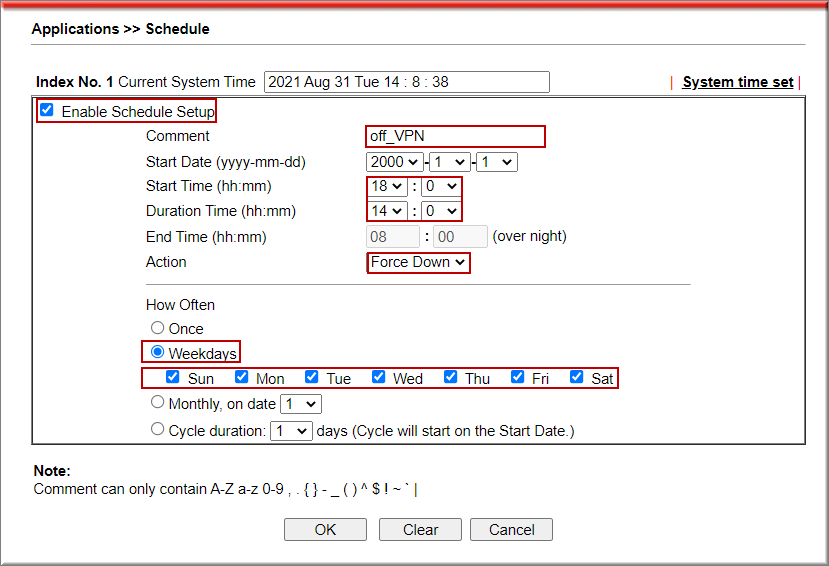

Bước 2. Tạo profile Schedule được phép

Giả sử quy định các profile VPN không được phép truy cập trong khoảng thời gian từ 18:00 đến 8:00 sáng hôm sau, ta cấu hình profile thời gian như sau:

Vào Applications >> Schedule, chọn index 1

- Check Enable Schedule Setup

- Comment: Đặt tên profile

- Start time: chọn thời gian bắt đầu (ví dụ 18:00)

- Duration time: chọn thời gian kéo dài (ví dụ 14:00)

- Action: chọn Force Down

- Chọn Weekdays, check tất cả các ngày trong tuần

- Nhấn OK

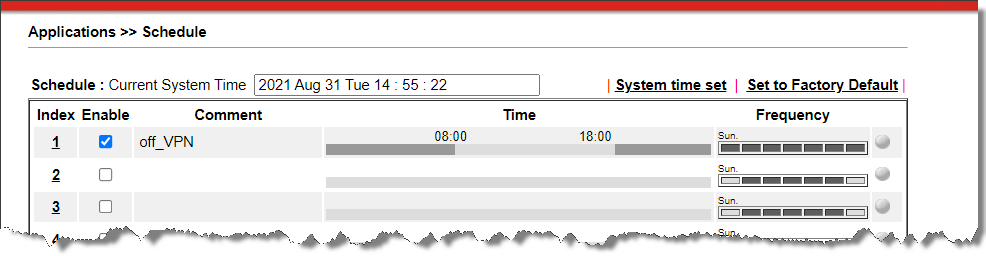

- Kiểm tra khung giờ

Vào Applications >> Schedule, ta thấy như sau

Bước 3. Cấu hình giới hạn thời gian kết nối VPN

a. Đối với các VigorRouter đời mới

-Vigor3910/Vigor2962 từ firmware version 3.9.6 trở đi

-Vigor2927/Vigor2865/Vigor2866/Vigor2765/Vigor2766 từ firmware version 4.3.1 trở đi

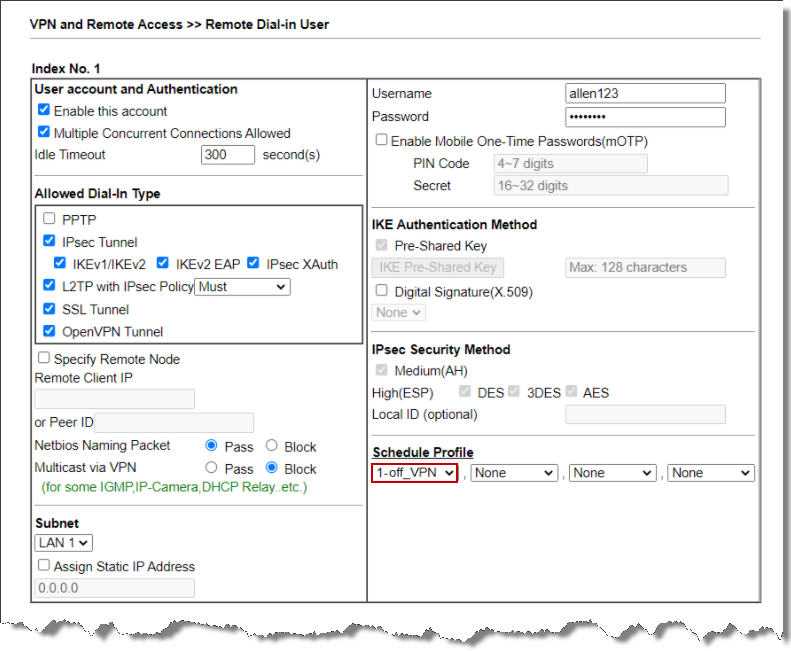

Vào VPN and Remote Access >> Remote Dial-in User, chọn Account VPN cần giới hạn thời gian kết nối. Tại Schedule Profile, chọn profile thời gian vừa tạo>> nhấn OK (như hình)

b. Đối với Router cũ

Vào Firewall>> Fiter Setup>> Default data Filter, nhấn index 2

1. tạo IP Object các client VPN Host to LAN

Giả sử ta có 2 Client VPN Host to LAN từ ngoài vào với 2 IP 192.168.111.251 và 192.168.111.252, ta cần tạo 2 đối tượng IP cho 2 Client VPN trên

Vào Objects Setting >> IP Object, chọn Index 1

- Name :Đặt tên Đối tượng (ví dụ vpn1)

- Interface :Chọn Any

- Address Type :Chọn Single Address

- Start IP Address :Điền IP cố định Client VPN (IP của client vpn1 với IP 192.168.111.251)

- Nhấn OK

- Thực hiện tương tự cho Client vpn2 với ip 192.168.111.252

2: Add các đối tượng Client VPN vào Group (nếu các client này truy xuất cùng server dịch vụ)

Vào Objects Setting >> IP Group, chọn Index1

- Name :Đặt tên group

- Interface :Chọn Any

- Chuyển các IP Object từ bảng “Available IP Objects” sang “Selected IP Objects”

- Nhấn OK

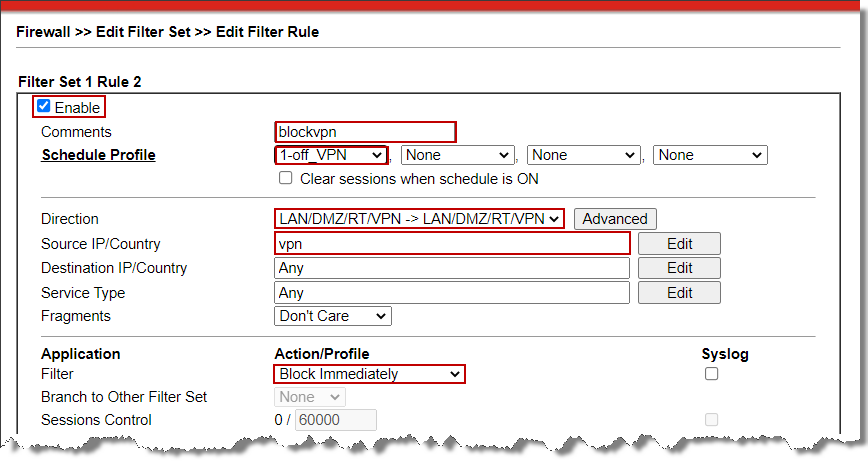

3. Tạo rule firewall cấm truy cập ngoài giờ làm việc

Vào Firewall>> Fiter Setup>> Default data Filter, nhấn index 2

- Check Enable

- Comments: Đặt tên rule

- Schedule Profile: chọn profile thời gian đã tạo

- Direction: chọn LAN/DMZ/RT/VPNà LAN/DMZ/RT/VPN

- Source IP/ Country: nhấn Edit

- Address Type: chọn Group and Objects

- IP Group: chọn Group các profile vpn đã tạo

- Nhấn OK

- Filter: chọn Block Immediately

- Nhấn OK

Văn phòng TPHCM: (028) 3925 3789

Chi nhánh miền Bắc: (024) 3781 5089

Chi nhánh miền Trung: (0236) 367 9515

Hotline Hỗ Trợ Kỹ Thuật: 1900 633 641