🔒 Smart Action kết hợp Suricata – Giải pháp tự động hoá ngăn chặn các mối nguy an ninh mạng

Smart Action tích hợp Suricata là giải pháp giám sát và phản ứng tự động trước các mối đe dọa mạng. Thông qua khả năng phát hiện mạnh mẽ của Suricata và cơ chế hành động thông minh, hệ thống giúp:

Phát hiện tấn công mạng theo thời gian thực

Tự động chặn IP độc hại, hành vi bất thường

Giảm thiểu rủi ro và thời gian phản hồi sự cố

Giải pháp phù hợp cho các tổ chức muốn nâng cao khả năng phòng thủ mạng, tối ưu hoá hoạt động giám sát và bảo vệ dữ liệu quan trọng một cách hiệu quả.

Dưới dây là phần hướng dẫn hướng dẫn sử dụng Smart Action để block các đối tượng nguy hiểm do Suricata phát hiện. Thực hiện như sau:

A. Cấu hình kích hoạt Suricata

Tham khảo hướng dẫn: Tại đây

B. Import rule mẫu cho Smart Action

(Hoặc bạn có thể đọc phần C nếu muốn tìm hiểu và tự tạo rule theo cách riêng)

Download file rule mẫu tại đây

Vào System Maintenance >> Configuration Export, chọn file rule mẫu và import vào > reboot

C. Cấu Một số mối nguy cần ngăn chặn (keyword từ log của Suricata)

✅ 1. Keyword: .*\[Classification:.*\]\s*\[Priority: 1\].*

Ý nghĩa: Đây là một cảnh báo với mức độ ưu tiên cao nhất trong Suricata.

Priority 1 thường đi kèm với các hành vi nguy hiểm nghiêm trọng như tấn công khai thác lỗ hổng, phần mềm độc hại, xâm nhập hệ thống, v.v.

Mức độ nguy hiểm: 🚨 Rất cao – cần xử lý ngay.

✅ 2. Keyword: .*ET.*Poor.*Reputation.*IP.*Classification.*

Ý nghĩa: "ET" là viết tắt của Emerging Threats (một tập hợp các rule miễn phí và thương mại).

Dòng này chỉ ra địa chỉ IP có danh tiếng xấu, thường là:

Gửi thư rác (spam)

Từng tham gia vào tấn công (DDoS, brute-force…)

Liên kết với malware hoặc botnet

Mức độ nguy hiểm: ⚠️ Trung bình đến cao – nên kiểm tra xem hệ thống có liên lạc đi hay đến IP này không.

✅ 3. Keyword: .*ET.*DROP.*Spamhaus.*Classification.*

Ý nghĩa: IP trong danh sách DROP của Spamhaus, một tổ chức uy tín chuyên chặn IP xấu.

IP này thường thuộc:

Máy chủ điều khiển C&C

Spam botnet

Phát tán mã độc

Mức độ nguy hiểm: 🚨 Rất cao – tuyệt đối không nên giao tiếp với IP này.

✅ 4. Keyword: .*ET.*DROP.*Dshield.*Classification.*

Ý nghĩa: IP nằm trong danh sách DROP của DShield (SANS Internet Storm Center) – được thu thập từ cộng đồng về các địa chỉ IP có hành vi tấn công đáng ngờ.

Mức độ nguy hiểm: ⚠️ Cao – thường là IP đang quét hoặc đã tấn công hệ thống khác.

✅ 5. Keyword: *(CnC|Command\s+and\s+Control|Backdoor|Malware|Ransomware|Trojan|Meterpreter).*

Ý nghĩa: Từ khóa này mô tả các mối đe dọa cụ thể:

Phishing: lừa đảo qua email/web

Ransomware: mã độc mã hóa dữ liệu để đòi tiền chuộc

Malware: phần mềm độc hại nói chung

Trojan: phần mềm gián điệp, cửa hậu

LockBit, WannaCry: là các biến thể ransomware cực kỳ nguy hiểm

Mức độ nguy hiểm: 🚨 Rất cao – cần kiểm tra kỹ các file, traffic, nguồn gốc IP.

✅ 6. Keyword: HoneyPot

Ý nghĩa: Phát hiện tương tác với honeypot (bẫy bảo mật giả lập hệ thống thật để phát hiện tấn công).

Nếu có kết nối đến địa chỉ honeypot, có thể hệ thống của bạn đang bị điều khiển hoặc bị tấn công.

Mức độ nguy hiểm: ⚠️ Trung bình đến cao, tuỳ trường hợp.

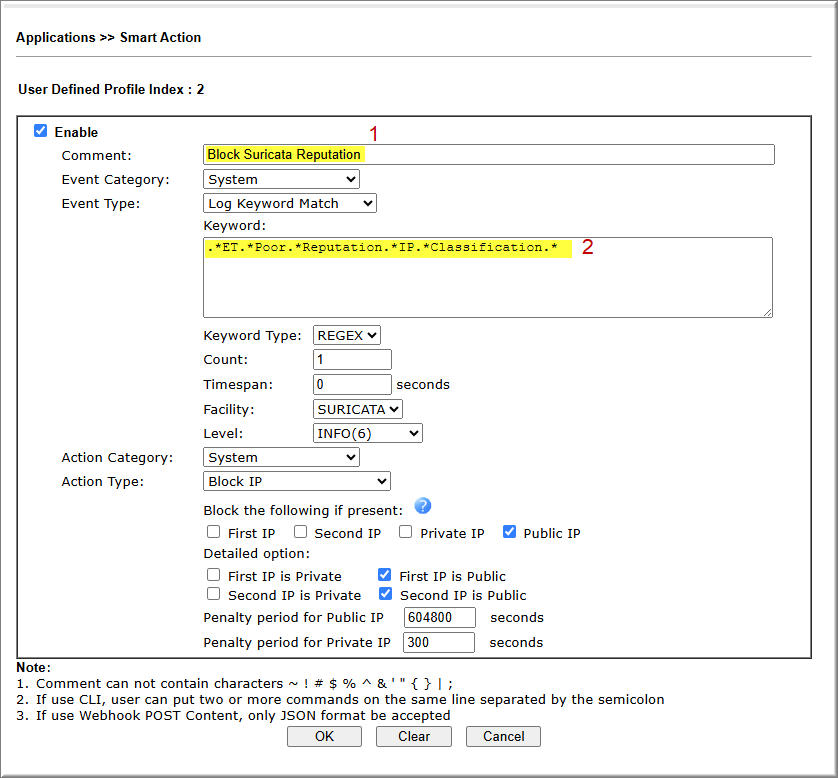

C. Cấu hình Smart Action chặn các đối tượng nguy hiểm

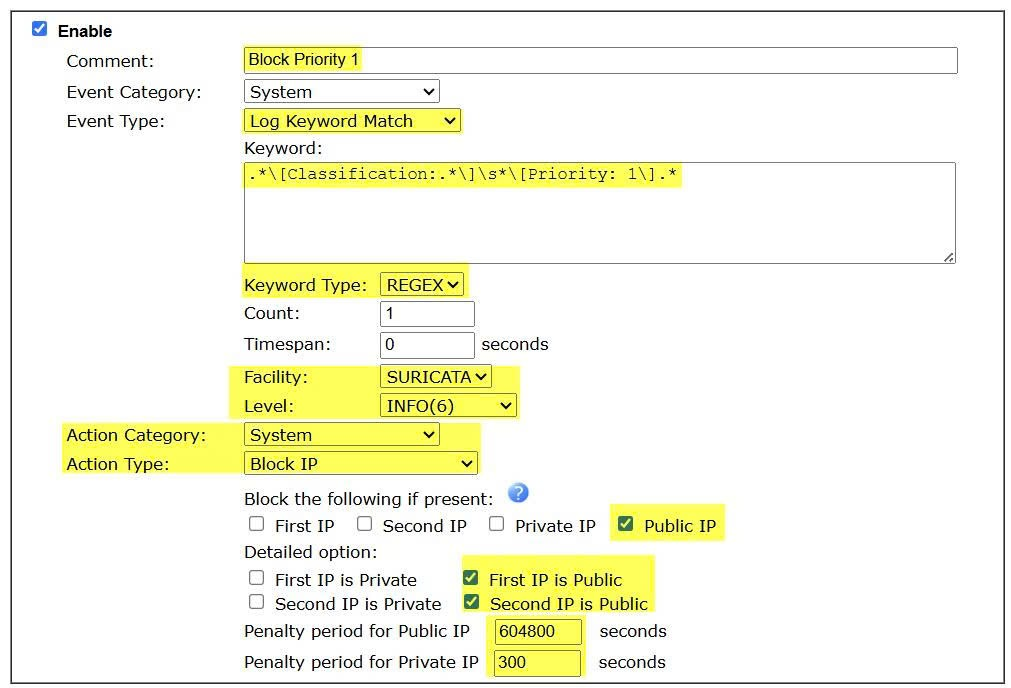

Block đối tượng Suricata Priority 1 (cực kỳ nguy hiểm)

Vào Application>>Smart Action tạo profile

Check Enable

Comment: đặt tên profile

Event Category: chọn System

Event type: chọn Log Keyword Match

Keyword: điền lệnh “.*\[Classification:.*\]\s*\[Priority: 1\].* (để block các đối tượng có Priority 1)

Keyword Type: chọn REGEX

Facility: chọn SURICATA

LEVEL: chọn INFO (6)

Action Category: chọn System

Action Type: chọn Block IP

Chọn IP cần block: chọn Public IP cả First IP và Second IP (như hình)

Penalty Period for Public IP: điền 604800s = 1 tuần

Penalty Period for Private IP: điền 300

Nhấn OK

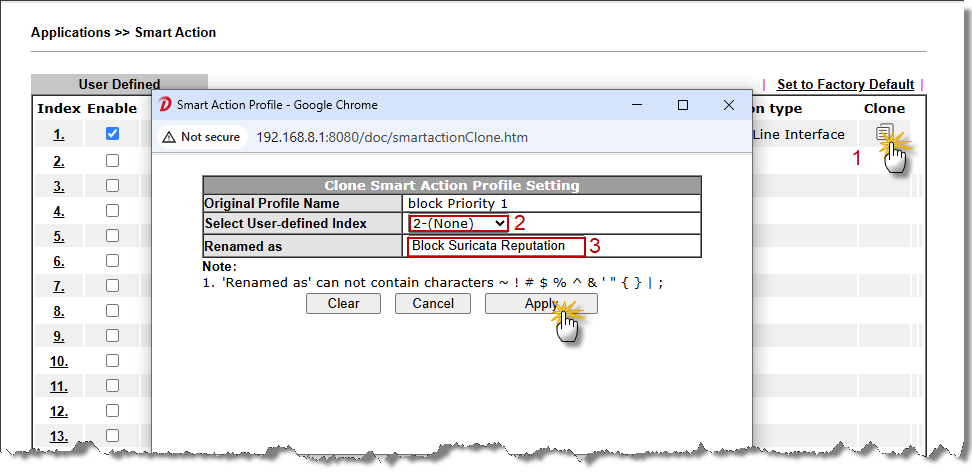

Thực hiện block các đối tượng khác

Có thể tạo nhanh gọn rule block các đối tượng khác một cách nhanh gọn bằng cách Clone rule cũ, sau đó đổi tên và đổi lệnh

Thực hiện

Vào Application>>Smart Action, chọn rule 1 và nhấn biểu tượng “Copy”

Select User-defined index: chọn số thứ tự rule mới ( ví dụ index 2)

Rename as: Đặt tên rule mới

Nhấn Apply

Vào rule 2 và thay đổi phần Keyword bằng lệnh tương ứng với các đối tượng cần cấm >> nhấn OK

Ví dụ cần tạo rule Block Suricata Reputation

Block Suricata Reputation

.*ET.*Poor.*Reputation.*IP.*Classification.*

3. Thực hiện tương tự block các đối tượng nguy hiểm khác tương ứng với lệnh bên dưới

1. Block Spamhaus

.*ET.*DROP.*Spamhaus.*Classification.*

2. Block Dshield

.*ET.*DROP.*Dshield.*Classification.*

3. Block Compromised

.*ET.*DROP.*Compromised.*Classification.*

4. Block Virus

*(CnC|Command\s+and\s+Control|Backdoor|Malware|Ransomware|Trojan|Meterpreter).*

5. Block CVE Scan

ET\s+EXPLOIT\s+.*(MS.*|CVE-|Shellshock|Log4Shell)

6. Block CVE Scan

.*ET.*DROP.*Compromised.*Classification.*