Hiện nay, việc cho Nhân viên ra ngoài làm việc, Client giữa các chi nhánh kết nối VPN về văn phòng, truy cập dữ liệu, sử dụng phần mềm đã không còn xa lạ gì. Tuy nhiên, làm sao để quản lý truy cập của user đó một cách hợp lý. Bài viết dưới đây mô tả cách giới hạn truy cập của Client giữa các chi nhánh về văn phòng

Chuẩn bị:

- Đăng ký và sử dụng dịch vụ tên miền động DrayDDNS: https://www.anphat.vn/quan-ly-thiet-bi-system-maintenance/huong-dan-kich-hoat-va-su-dung-drayddns

A. Đặt IP cố định Client được phép truy cập về Văn Phòng

Để có thể giới hạn chính xác Client VPN, trước tiên bạn cần gán IP cố định cho từng user ở site chi nhánh. Có thể thực hiện bằng các cách sau:

- Gán IP tĩnh trực tiếp trên máy tính.

- Cấp Tĩnh IP cho các thiết bị cần thiết bằng cách sử dụng tính năng Bind IP to MAC : https://www.anphat.vn/internet-iptv-wan-lan-nat-port-co-ban/cap-ip-theo-dia-chi-mac

B. Tạo Firewall chỉ cho phép Client cố định ở Chi nhánh truy cập dịch vụ tại Văn Phòng

Để giới hạn client VPN, chỉ cho phép truy cập đúng server, dịch vụ yêu cầu, cần tạo rule firewall như sau

- Rule 1: Cho phép Client cố định truy cập server1 với dịch vụ cần thiết

- Rule 2: Chặn tất cẩ các client chi nhánh truy cập tất cả các IP, dịch vụ còn lại trong hệ thống

Gồm các bước sau:

- Bước 1: Tạo IP Object các client chi nhánh được phép truy cập

- Bước 2: Add các đối tượng Client VPN vào Group (nếu các client này truy xuất cùng server dịch vụ)

- Bước 3: Tạo IP Object các Server

- Bước 4: Add các nhóm server vào group server (nếu các server sử dụng chung dịch vụ)

- Bước 5: Tạo các dịch vụ Client chi nhánh được phép sử dụng

- Bước 6: Add các dịch vụ vào một nhóm (nếu server sử dụng nhiều dịch vụ)

- Bước 7: Tạo rule

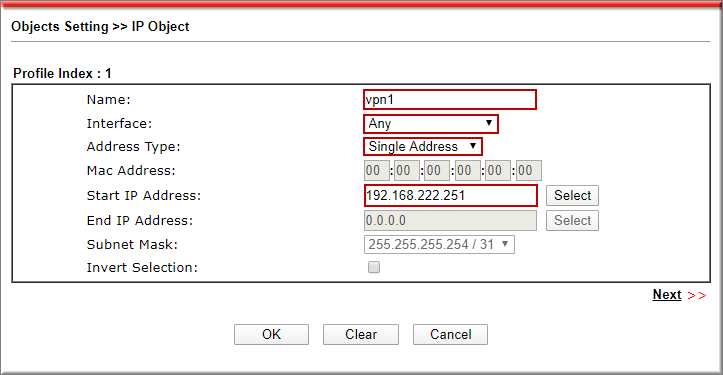

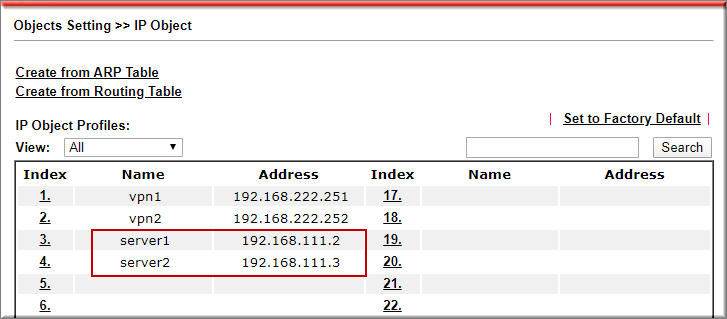

Bước 1: tạo IP Object các client VPN cố định ở chi nhánh

Giả sử ta có 2 Client VPN cố định ở chi nhánh từ ngoài vào với 2 IP 192.168.222.251 và 192.168.222.252, ta cần tạo 2 đối tượng IP cho 2 Client VPN trên

Vào Objects Setting >> IP Object, chọn Index 1

- Name :Đặt tên Đối tượng (ví dụ vpn1)

- Interface :Chọn Any

- Address Type :Chọn Single Address

- Start IP Address :Điền IP cố định Client VPN (IP của client vpn1 với IP 192.168.222.251)

- Nhấn OK

- Thực hiện tương tự cho Client vpn2 với ip 192.168.222.252

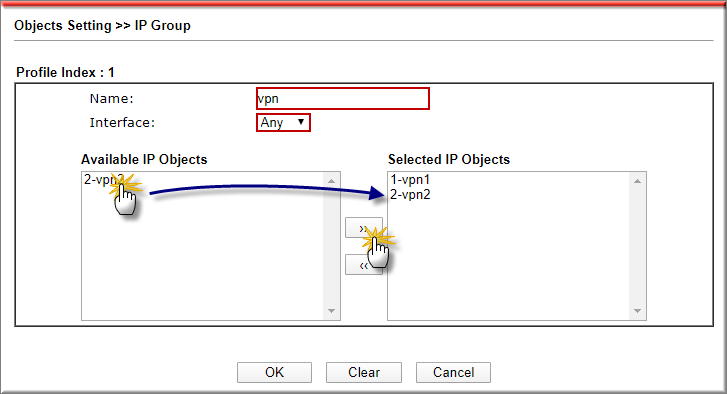

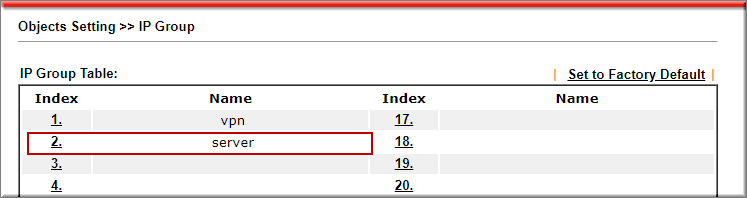

Bước 2: Add các đối tượng Client VPN vào Group (nếu các client này truy xuất cùng server dịch vụ)

Vào Objects Setting >> IP Group, chọn Index1

- Name :Đặt tên group

- Interface :Chọn Any

- Chuyển các IP Object từ bảng “Available IP Objects” sang “Selected IP Objects”

- Nhấn OK

Bước 3: tạo IP Object các Server

Thực hiện tương tự bước 1 để tạo IP Object cho các server

Bước 4: Add các nhóm server vào group server (nếu các server sử dụng chung dịch vụ)

Thực hiện tương tự bước 2 để tạo Group IP cho các server

- Thực hiện tương tự cho các dịch vụ còn lại

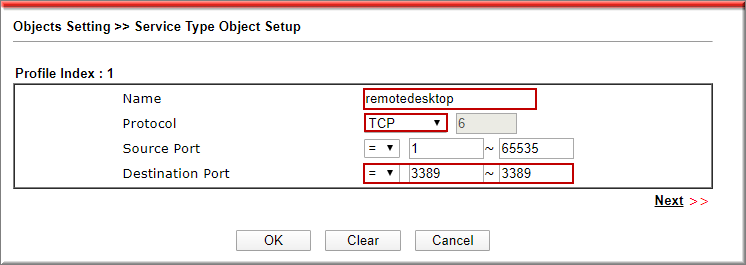

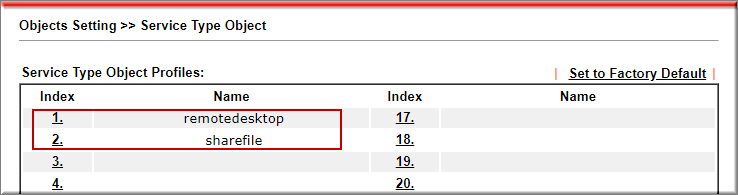

Bước 5: Tạo các dịch vụ Client VPN Chi nhánh được phép sử dụng

Giả sử client VPN Chi nhánh được phép truy cập remote desktop (port 3389) và share File (port 445) trên server, ta cần tạo 2 profile cho 2 dịch vụ này

Vào Object Settings >> Service Type Object

- Name :Đặt tên dịch vụ (ví dụ Remote Desktop)

- Protocol :Chọn giao thức dịch vụ

- Destination Port : Port dịch vụ server sử dụng (ví dụ 3389)

- Nhấn OK

- Thực hiện tương tự cho dịch vụ Share file ( port 445)

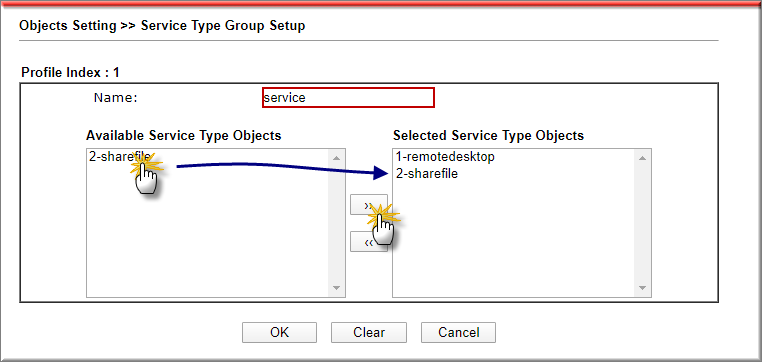

Bước 6: add các dịch vụ vào một nhóm (nếu server sử dụng nhiều dịch vụ)

Vào Object Settings >> Service Type Group

Bước 7, Tạo rule cho phép Client VPN ở Chi nhánh truy cập server với dịch vụ cần thiết

Cần tạo các rule như sau:

- Rule 1: Cho phép Client truy cập server1 với dịch vụ cần thiết

- Rule 2: Chặn Client truy cập tất cả các IP còn lại trong hệ thống

Lưu ý: khi tạo rule phải chọn Direction là LAN/DMZ/RT/VPN à LAN/DMZ/RT/VPN để có thể giới hạn được client VPN ở chi nhánh

Thực hiện

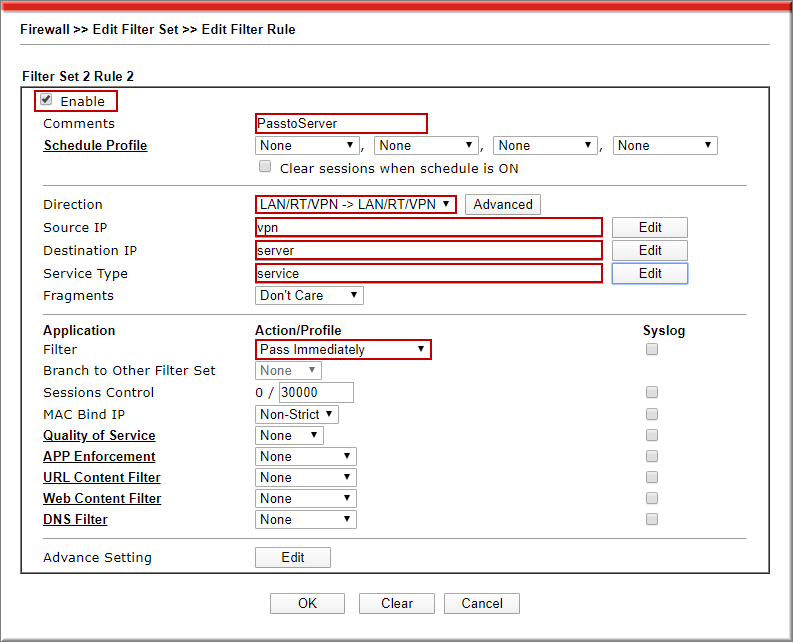

Rule1: Cho phép Client truy cập server1 với dịch vụ cần thiết

Vào Firewall>>IP Filter>> Default Data Filter, chọn rule 2

- Check “Enable”

- Comments :Đặt tên rule

- Direction :Chọn LAN/DMZ/RT/VPN → LAN/DMZ/RT/VPN

- Source IP : nhấn “Edit” và Chọn Group vpn

- Destination IP : nhấn “Edit” và Chọn Group server

- Service Type : nhấn “Edit” và chọn Group Service

- Filter : Chọn Pass Immediately

- Nhấn OK

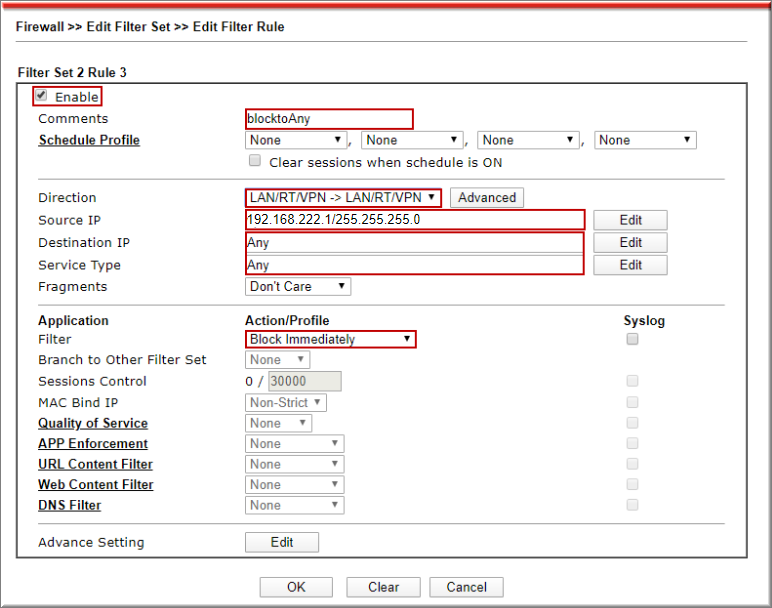

Rule 2: Chặn Client truy cập tất cả các IP còn lại trong hệ thống

Vào Firewall>>IP Filter>> Default Data Filter, chọn rule 3

- Check “Enable”

- Comments :Đặt tên rule

- Direction :Chọn LAN/DMZ/RT/VPN → LAN/DMZ/RT/VPN

- Source IP : nhấn “Edit” và chọn lớp mạng chi nhánh

- Destination IP : chọn Any

- Service Type : Chọn Any

- Filter : Chọn Block Immediately

- Nhấn OK

Văn phòng TPHCM: (028) 3925 3789

Chi nhánh miền Bắc: (024) 3781 5089

Chi nhánh miền Trung: (0236) 367 9515